Active Directory 구축환경 만들기(01/15)

※ Active Directory란?

Windows 기반 네트워크에서 사용자의 계정, 컴퓨터, 그룹, 권한 등을 중앙에서 관리할 수 있도록 해주는 시스템이다.

● 주요 기능

1. 사용자 및 그룹 관리

2. 도메인 컨트롤러

3. 한 번 로그인 하면 Active Directory가 인증을 담당하여 여러 서비스에 추가 로그인 없이 접근 가능(SSO)

4. 그룹 정책 - 네트워크에 연결된 여러 컴퓨터에 보안 설정, 소프트웨어 설치, 정책 적용 가능

※ Window 2012 - VM ware로 진행

● window server Virtual Machine을 생성한다. (london 서버와 seoul 서버 - window 2012 버전)

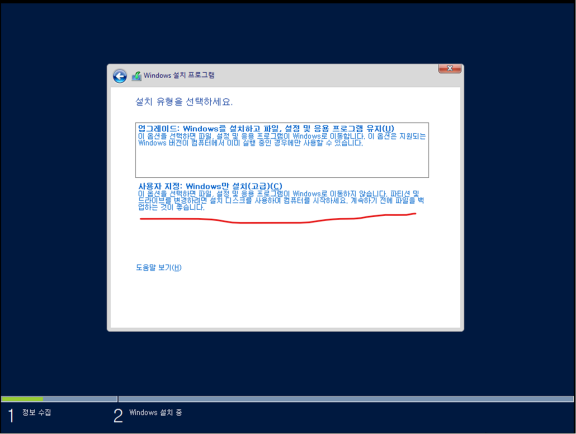

● Virtual Machine 구축을 마쳤다면, window 설치를 시작한다.

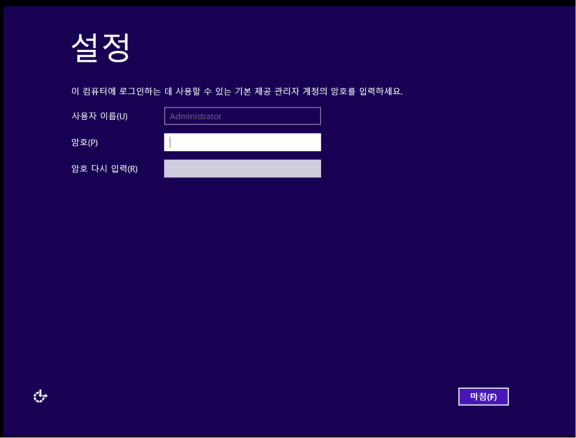

● 비밀번호는 영어, 숫자, 특수문자가 다 포함이 되어야 하므로 실습을 위해 비밀번호를 P@ssw0rd로 설정

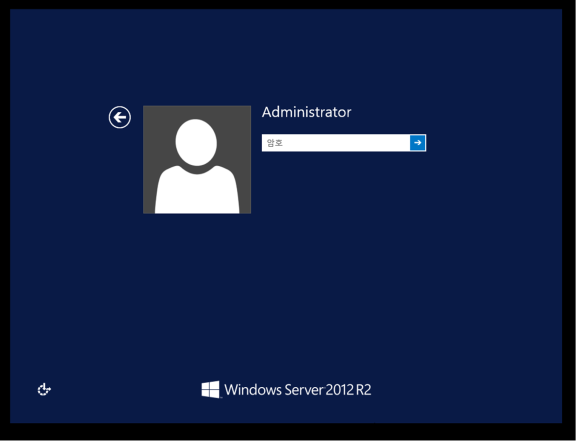

● 비밀번호 설정을 마쳤다면 설정한 비밀번호로 로그인

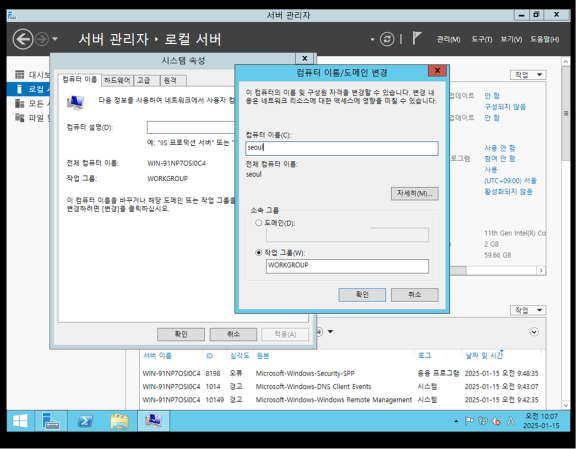

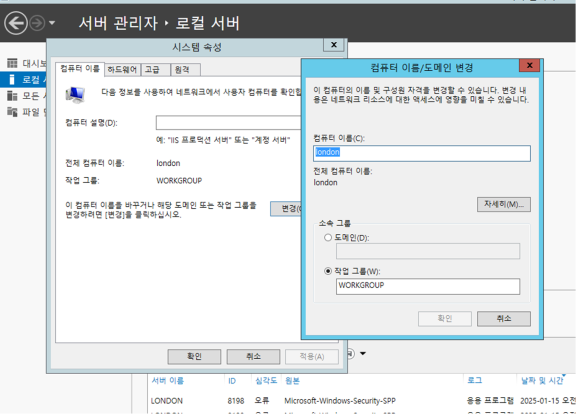

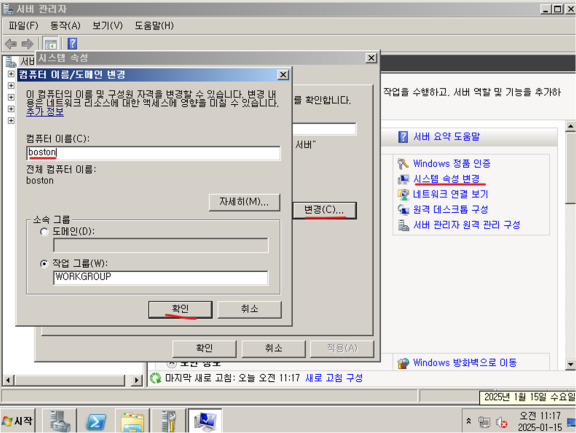

● 로그인을 하게 되면, 서버 관리자 창이 나타나게 되는데, 각 컴퓨터의 이름을 구별하기 위하여 로컬 서버로 가서 시스템 속성으로 들어가 컴퓨터 이름을 seoul, london로 바꿔준다.

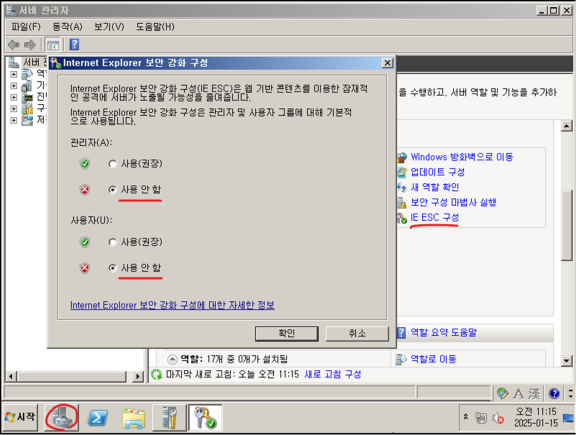

● 다음은 보안 강화 구성에서 보안을 사용 안함으로 전부 바꿔준다.

● 그 다음, VMware Tools를 누르면 DVD 설치가 뜨게 되는데 표준 설치 후 컴퓨터를 재시작한다.

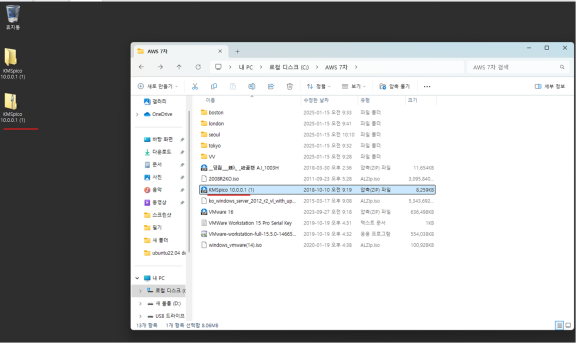

● 실습용으로 내려받은 정품인증 압축 파일을 윈도우 서버로 옮겨 설치를 진행한다. (설치 전에 방화벽을 꺼야 함.)

● 정품인증을 마친 뒤 서버 관리자 -> 도구 -> 컴퓨터 관리로 가서 암호 사용 기간을 제한 없게 설정 한다.

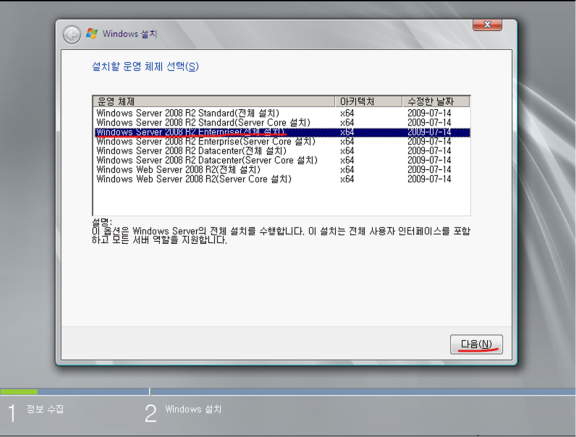

※ Window 2008 - window 2012 버전과 동일한 환경으로 진행

● boston 과 tokyo server는 window 2008로 생성

● Window server 2008은 Enterprise 전체 설치로 진행 (나머지 설치는 2012와 동일)

● 서버 관리자 -> 시스템 속성 변경에서 마찬가지로 컴퓨터 이름을 boston과 toyko로 바꿔주고

● 보안 구성을 사용 안함

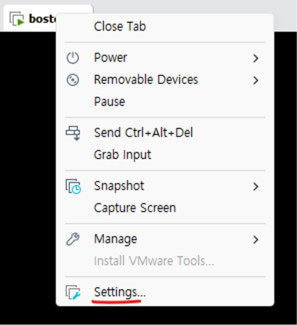

● boston과 tokyo virtual machine을 오른쪽 클릭하여 Setting 클릭 후 CD를 실습용으로 받은 vmware14.iso 파일로 변경

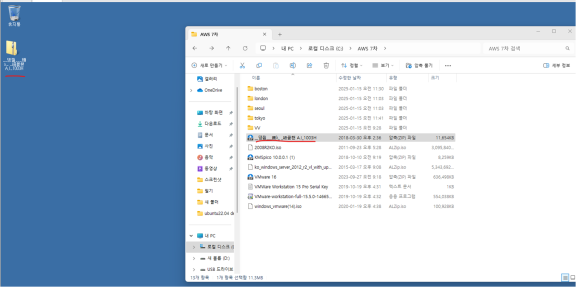

↓ 아래와 같이 DVD 드라이브 설치 파일이 생성되는 것을 확인할 수 있고, 설치를 진행

● 암호 기간도 사용 기간 제한 없음으로 win 2012 버전과 동일하게 설정

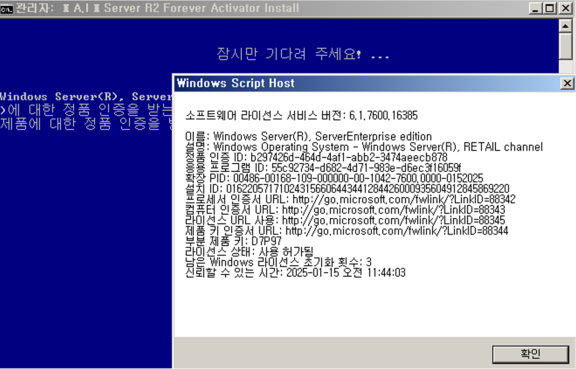

● 마찬가지로, 정품 인증 압축 파일을 server로 복사하고 설치 -> 키보드로 명령어 입력

8 -> 2 -> 1 순서

● 명령어를 전부 입력 후에 창이 나타나고 확인을 누르면 정품 인증이 완료됨.

● ↓ 이 화면이 나타나면 정상적으로 정품 인증이 완료된 것

■ 표기 방식 (사용자 계정, 컴퓨터 계정 등)

UNC Universial Naming Convention

컴퓨터이름\아이디

london\hong

원격 시스템(다른 컴퓨터)에 연결시에는 \\컴퓨터이름

UPN User Principal Name아이디@도메인이름

● 작업 그룹 Workgroup

Peer To Peer 동료

수평적인 구조

여기에 참여중인 서버는 Stand Alone Server

각각의 서버관리자는 자신의 서버를 알아서 관리해야 한다.

ex) 사용자를 하나 생성한다.

● 사용자 계정 이름을 hong이라고 만들어 주고 비밀번호는 동일하게 설정 - P@ssw0rd

● 시작 버튼을 누르고 사용자 계정을 눌러 로그아웃을 해보면

● 만들어진 계정이 생성되어 있는 것을 확인 할 수 있다.

<실습>

london 서버에서 hong 사용자 계정을 생성하였다.

Seoul 서버 C:\data 공유폴더를 생성하고 작업그룹 내에 있는 사용자들이 사용할 수 있도록 함

● 모두에게 권한을 허용해놨지만, london 컴퓨터에서는 비밀번호를 물어본다.

why? london\hong은 로컬 사용자 계정이기 때문이다.

로컬 사용자는 자신이 생성된 시스템의 자원만을 이용할 수 있다.

어떻게 하면 london의 홍길동이 seoul에 위치한 자원을 사용할 수 있을까요?

※ 해결 방법

seoul 컴퓨터에도 홍길동 사용자 계정을 만들면 된다. (하지만, 비효율적임)

<질문>

우리 회사는 서버를 200대를 운용중이고, 직원은 300명이 있다.

전 직원이 모든 서버를 사용하기를 원한다.

관리자인 나는 사용자 계정을 몇 번 만들어야 하나요?

↓ ↓ ↓ ↓

■ 통합 인증 서비스

LDAP 엘답 (Lightweight Directory Access Protocol)

=> ActiveDirectory

디렉토리 정보의 등록, 업데이트, 삭제, 검색 등을 쉽게 실행시켜 주는 것

도메인 컨트롤러 (seoul) 구축

IP주소 192.168.1.100

S/M 255.255.255.0

G/W 192.168.1.2

DNS 192.168.1.100

● seoul 서버 virtual machine settings로 가서

● Add를 눌러 Adapter를 3개 더 늘려준다.

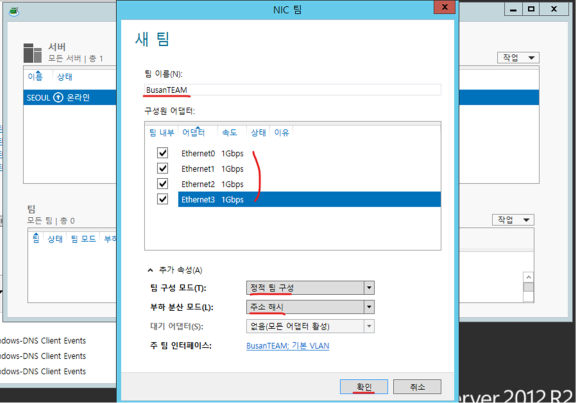

● NIC Teaming

여러 개의 물리적인 랜카드를 논리적으로 하나의 어댑터로 구성

- 팀 구성

정적 팀 구성 한 대의 스위치에 연결

독립전환 랜선 각각을 별도의 스위치에 연결

- 부하 분산

주소 해쉬 암호화 검사

● NIC 팀 사용 안 함을 클릭하게 되면 NIC 팀 창이 뜬다.

● 팀에서 작업을 눌러 새 팀을 클릭

● 어댑터 4개를 묶는다.

● 확인을 누른 후 전부 활성화가 되면 NIC 팀이 사용 안 함에서 사용으로 바뀐다.

● 네트워크 어댑터에 가보면 팀이 생성되어 있는데 생성된 팀의 IP를 등록해준다.

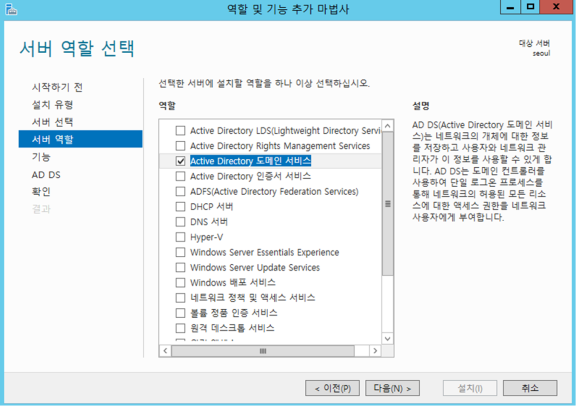

● 그 후, 관리에서 역할 및 기능 추가를 누르고

● Active Directory 도메인 서비스를 체크 한 후 나머지는 전부 다음 클릭 후 설치

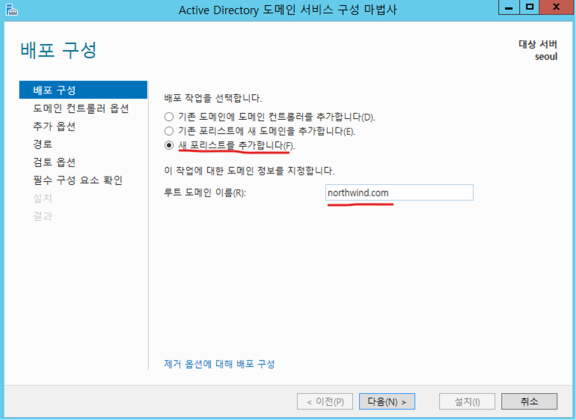

● 설치가 완료 되면 밑줄 친 부분을 클릭

● 도메인 이름은 northwind로 지정하고

● password는 동일하게 P@ssw0rd로 설정한다.

● 설치하면 자동으로 재시작되고, 재시작 후 적용 됨.

● LDAP

- 네트워크 상에서 개인 정보나 파일, 장치 등의 공유자원들의 위치를 빠르게 탐색할 수

있게 (물리적인 위치, 주소를 모르더라도) 해주는 프로토콜

- 디렉토리 서비스란 정보들을 체계적으로 데이터베이스화하여 직원들이 쉽고 빠르게 자원에 액세스 할 수 있게 해 준다.

- DIT (Directory Information Tree)

dn (distinguished name) 사용자의 디렉토리 내에서의 고유한 이름

cn (common name) 독립된 개체를 명시함

dc (domain componet)

ou (orgnization unit) 사용자가 속한 부서 이름

<실습> 도메인의 구성요소를 추가하자.

부서와 사용자 계정 생성

아래와 같이 우리 회사의 조직도를 완성하자.

northwind.com

└ -> 영업부

└ -> 홍보부

└ -> 경영지원본부

└ -> 재무회계

└ -> 인사총무

dsadd ou "ou=영업부,dc=northwind,dc=com"

dsadd ou "ou=홍보부,dc=northwind,dc=com"

dsadd ou "ou=경영지원본부,dc=northwind,dc=com"

dsadd ou "ou=재무회계,ou=경영지원본부,dc=northwind,dc=com"

dsadd ou "ou=인사총무,ou=경영지원본부,dc=northwind,dc=com"

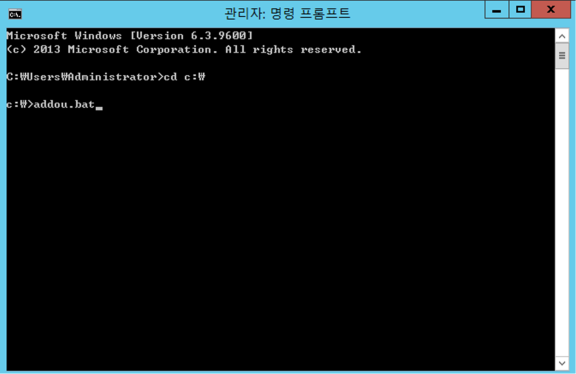

● 메모장에 ↑ 위 내용을 복사한 후 파일 형식을 모든 파일로 addou.bat로 저장한다.

● 사용자계정 생성 (한 줄에 입력해야 함)

dsadd user <사용자계정 DN>

-samid <계정이름>

-upn

-pwd <암호 | *> *는 암호 물어봄

-canchpwd

-pwdneverexpires

dsadd user "cn=user1,ou=영업부,dc=northwind,dc=com" -samid user1 -upn user1@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user2,ou=영업부,dc=northwind,dc=com" -samid user2 -upn user2@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user3,ou=영업부,dc=northwind,dc=com" -samid user3 -upn user3@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user4,ou=영업부,dc=northwind,dc=com" -samid user4 -upn user4@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user5,ou=영업부,dc=northwind,dc=com" -samid user5 -upn user5@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user6,ou=홍보부,dc=northwind,dc=com" -samid user6 -upn user6@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user7,ou=홍보부,dc=northwind,dc=com" -samid user7 -upn user7northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user8,ou=홍보부,dc=northwind,dc=com" -samid user8 -upn user8@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user9,ou=재무회계, ou=경영지원본부,dc=northwind,dc=com" -samid user9 -upn user9@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user10,ou=재무회계, ou=경영지원본부,dc=northwind,dc=com" -samid user10 -upn user10@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user11,ou=재무회계, ou=경영지원본부,dc=northwind,dc=com" -samid user11 -upn user11@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user12,ou=인사총무, ou=경영지원본부,dc=northwind,dc=com" -samid user12 -upn user12@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user13,ou=인사총무, ou=경영지원본부,dc=northwind,dc=com" -samid user13 -upn user13@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

dsadd user "cn=user14,ou=인사총무, ou=경영지원본부,dc=northwind,dc=com" -samid user14 -upn user14@northwind.com -pwd P@ssw0rd -canchpwd no -pwdneverexpires yes

● ↑ 위의 내용을 메모장을 하나 더 킨 후 복사시켜 adduser.bat 파일 형식으로 만든다.

● 그 다음, cmd를 켜서 c 디렉토리로 이동 -> addou.bat, adduser.bat을 등록시킨다.

● dir 명령어로 디렉토리를 확인해보면 addou.bat과 adduser.bat이 들어갔음을 확인 가능

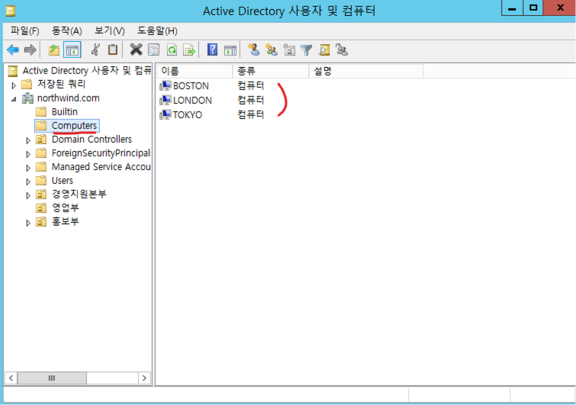

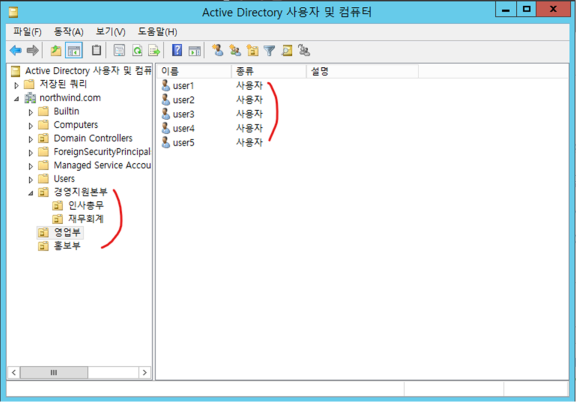

● 제대로 등록됐는지 확인하기 위해 서버 관리자의 도구 -> Active Directory 사용자 및 컴퓨터를 클릭

● 생성한 부서대로 사용자들이 잘 등록 됐음을 확인 가능

● 다음, 먼저 각 서버의 IP주소를 수동으로 설정한다.

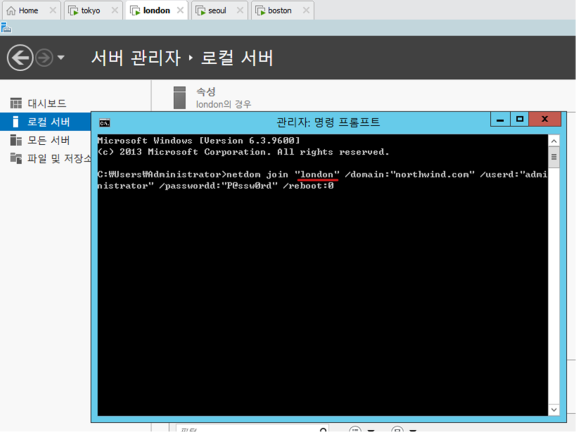

london

IP주소 192.168.1.101

S/M 255.255.255.0

G/W 192.168.1.2

기본DNS 192.168.1.100

● london 컴퓨터를 Active Directory 도메인 northwind에 가입시키는 작업을 수행

netdom join "london" /domain:"northwind.com" /userd:"administrator" /passwordd:"P@ssw0rd" /reboot:0

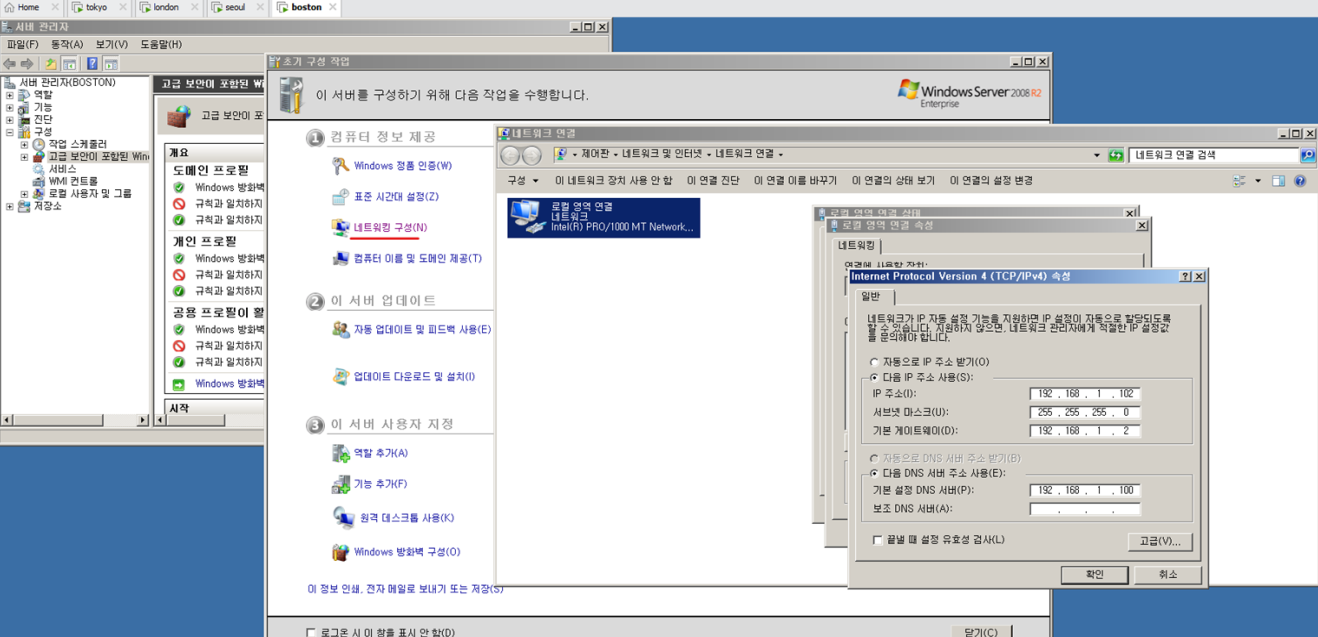

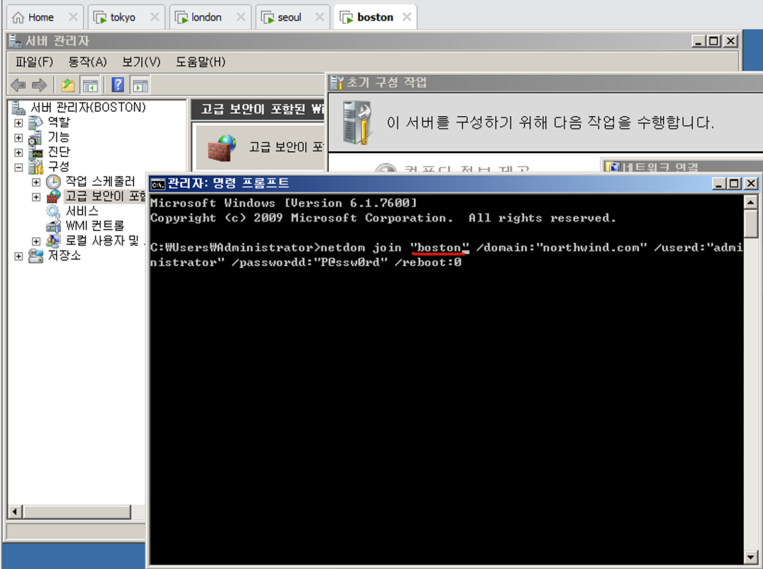

boston

IP주소 192.168.1.102

S/M 255.255.255.0

G/W 192.168.1.2

기본DNS 192.168.1.100

● boston 컴퓨터를 Active Directory 도메인 northwind에 가입시키는 작업을 수행

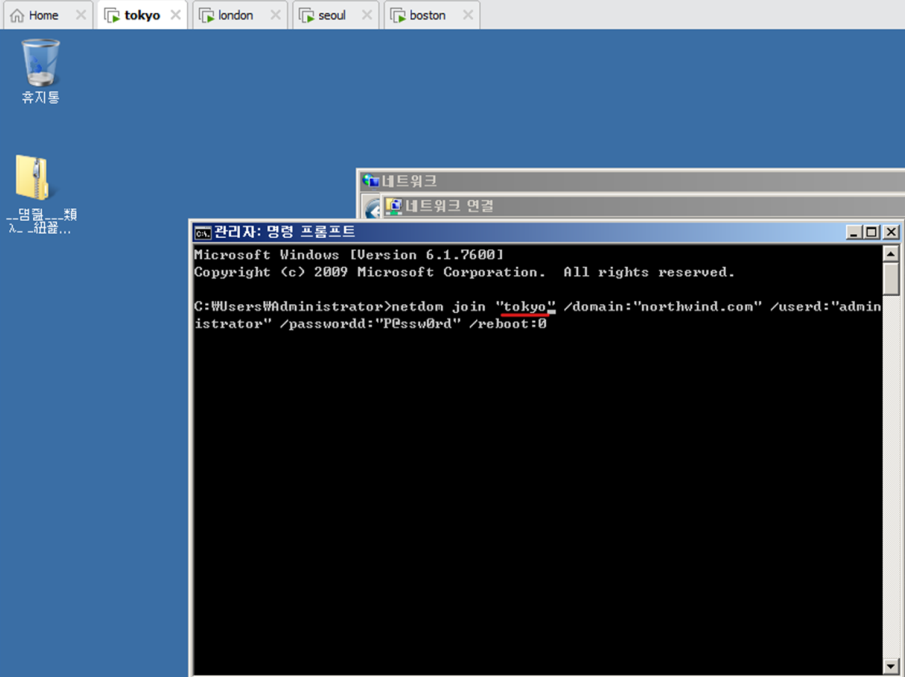

tokyo

IP주소 192.168.1.103

S/M 255.255.255.0

G/W 192.168.1.2

기본DNS 192.168.1.100

● tokyo 컴퓨터를 Active Directory 도메인 northwind에 가입시키는 작업을 수행

※ 이렇게 컴퓨터를 도메인에 가입시키면 사용자 계정 및 그룹 관리를 도메인 컨트롤러(seoul 서버)에서 관리할 수 있고, 보안을 향상 시킬 수 있다.

● 등록을 마치고 나면, 중앙 도메인 컨트롤러(seoul)의 Active Directory 사용자 및 컴퓨터에서 3대의 컴퓨터가 등록된 것을 확인할 수 있다.